|

VM (Virtual Machine) – виртуальная машина.

PFS (Perfect Forward Secrecy) - свойство некоторых протоколов согласования ключа, которое гарантирует, что сессионные ключи, полученные при помощи набора ключей долговременного пользования, не будут скомпрометированы при компрометации одного из долговременных ключей. |

В этом руководстве вы узнаете о:

Настройка IPsec VPN

-

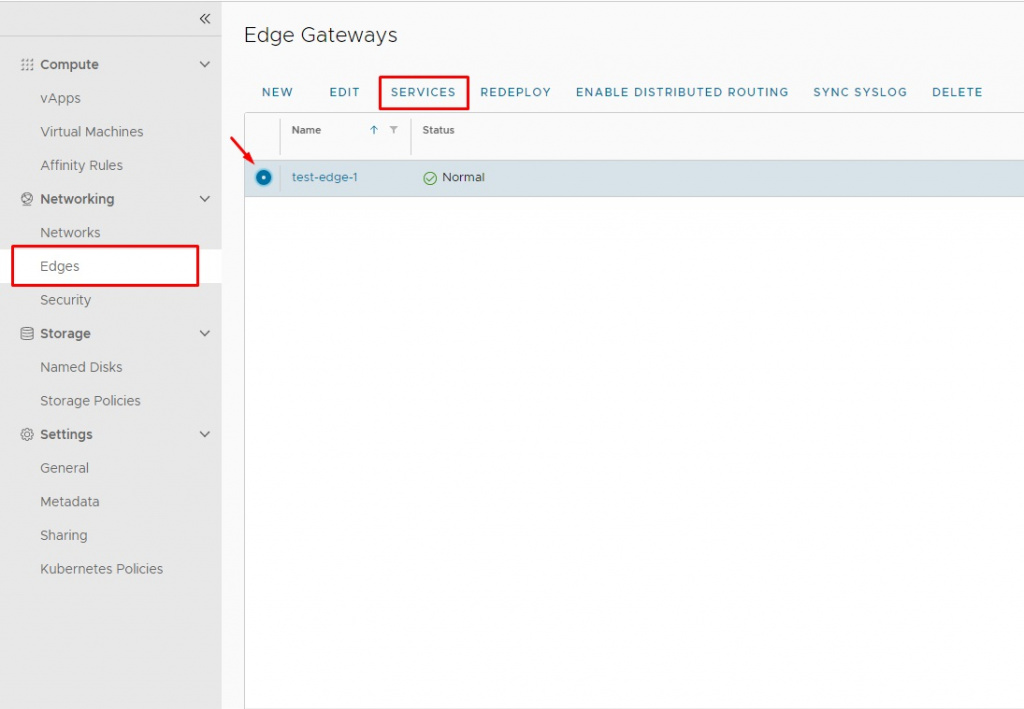

Для настройки IPsec VPN переходим в Edges, выделяем необходимый виртуальный маршрутизатор, затем выше выбираем Services

-

-

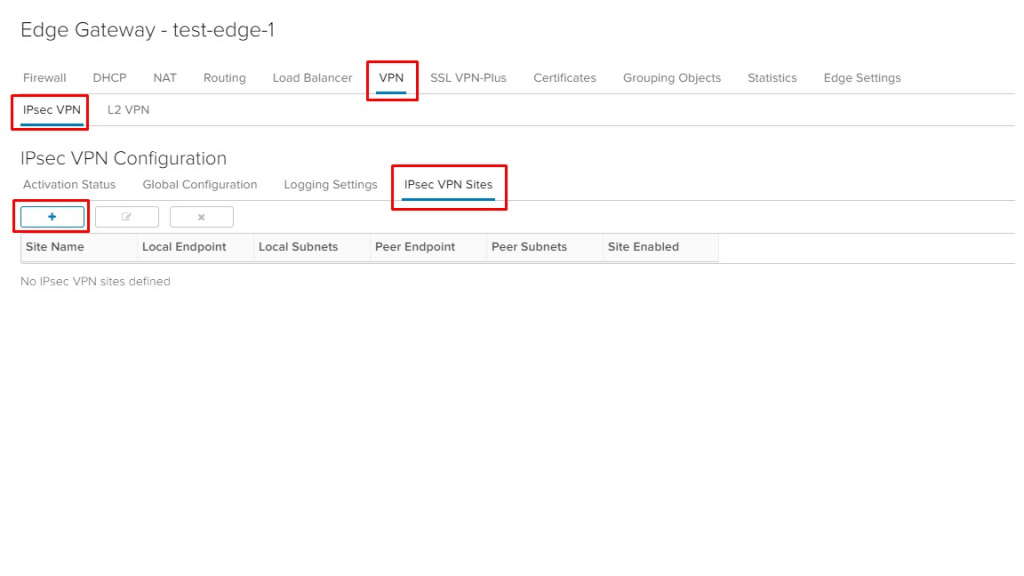

Переходим во вкладку VPN → IPsec VPN → IPsec VPN Sites и добавляем новое соединение.

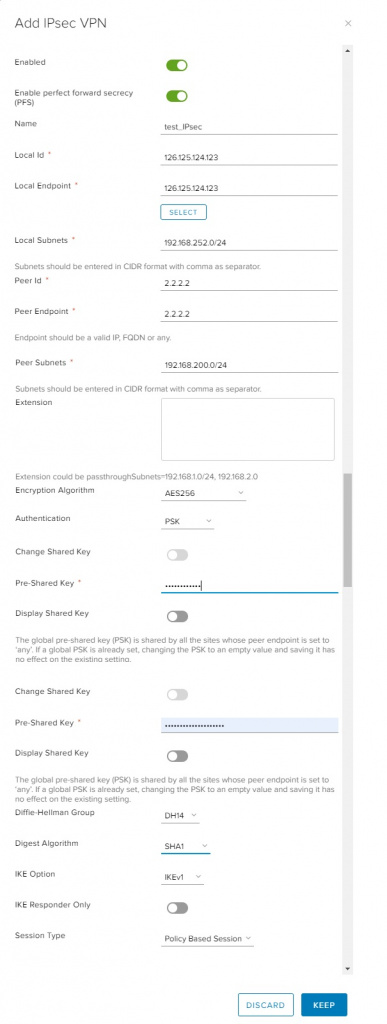

В появившемся окне настраиваем следующие параметры:

Enabled – включаем состояние.

Enable PFS (опционально) – включаем состояние для обеспечения дополнительной защиты соединения (функция должна быть или включена или отключена с обеих сторон туннеля).

Name – задаём имя для нового IPsec соединения.

Local Id – локальный идентификатор. В качестве идентификатора может использоваться любое символьное значение (в том числе и доменное имя), зачастую используется IP адрес, указанный в Local Id. На стороне удалённого хоста данные параметры будут использоваться в качестве Peer ID.

Local Ednpoint – внешний IP адрес Edge Gateway, для которого будет применимо IPSec соединение. В текущем примере используется значение 126.125.124.123. На стороне удалённого хоста данные параметры будут использоваться в качестве Peer Endpoint.

Local Subnets – локальные сети инфраструктуры, которые должны быть доступны для удаленного хоста. В текущем примере используется значение 192.168.252.0/24 (есть возможность указания как одной сети, так и нескольких).

Peer ID и Peer Endpoint – идентификатор и адрес конечной точки (удалённого хоста). В свою очередь, данные параметры, на стороне удалённого хоста, будут использованы в качестве Local Id и Local Ednpoint.

Peer Subnets – удалённые сети инфраструктуры, которые должны быть доступны для локального хоста. В текущем примере используется значение 192.168.200.0/24 (есть возможность указания как одной сети, так и нескольких).

Encryption Algorithm – возможные варианты AES, AES256, AES-GCM, 3DES (устаревший). В данном примере настройка предполагает использование AES256.

Authentication – возможные варианты - PSK и Certificate. В данном примере рассматриваем настройку с использованием PSK .

Pre-Shared Key – вводим пароль (ключ). Для повышения защиты рекомендуется использовать минимум 16 символов, как в нижнем так и верхнем регистре, преимуществом будет использование спецсимволов.

Diffie-Hellman Group – возможные варианты DH2, DH5, DH14, DH15, DH16. В данном примере настройка предполагает использование DH14.

Digest Algorithm – возможные варианты sha1, sha-256. В данном примере настройка предполагает использование sha-256.

IKE Option – возможные варианты IKEv1, IKEv2, IKEFlex. В данном примере настройка предполагает использование IKEv1.

Для применения настройки нажмите Keep.

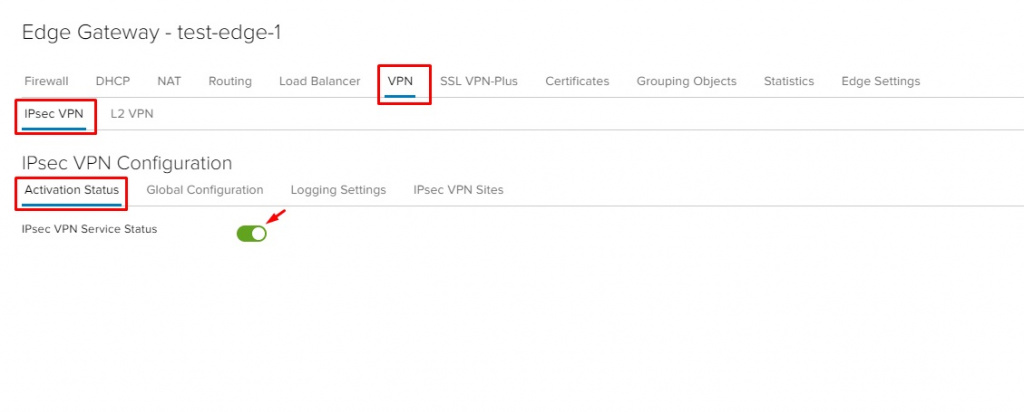

Далее переходим в раздел Activation Status и активируем IPsec VPN Service Status.

Настройка Firewall

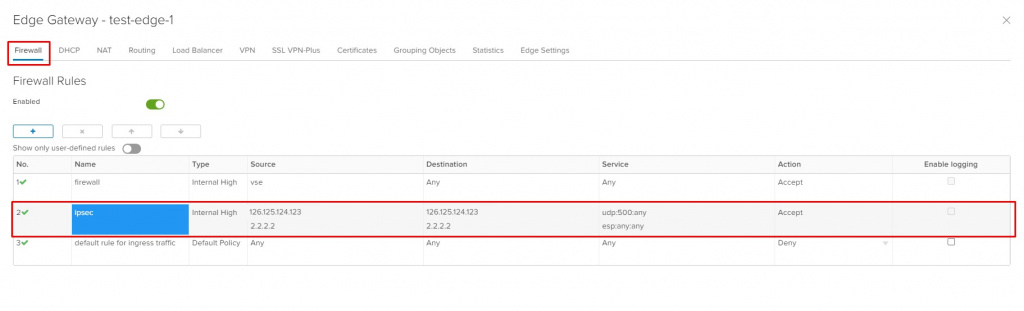

После настройки IPSEC VPN переходим к настройке Firewall.

Это необходимо сделать для того, что бы убедиться – присутствует ли правило разрешающие/открывающее порты UDP/500,UDP/4500. Как правило, данное правило создаётся автоматически, при настройке IPsec, если по какой-то причине оно отсутствует – создаём вручную.

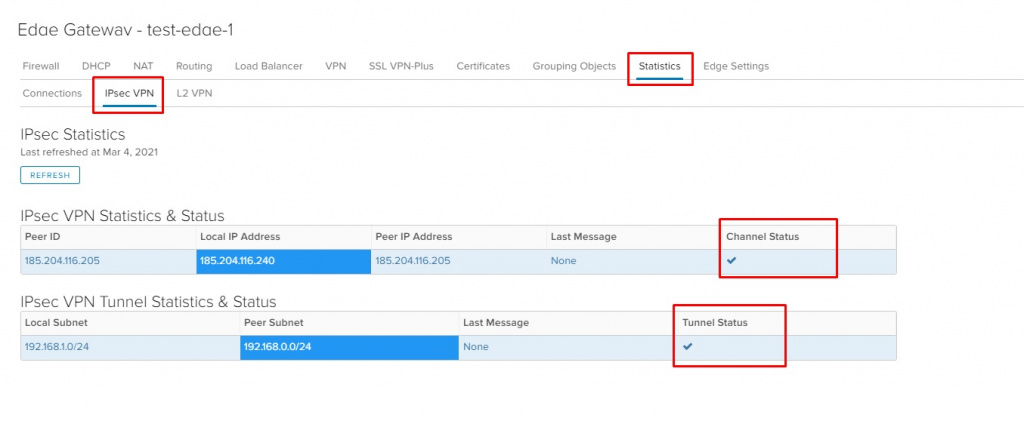

Что бы проверить статус и в целом понять были ли установлено IPsec соединение, необходимо перейти во вкладку Statistics -> IPsec VPN.

Если всё хорошо, в поле Channel Status и Tunel Status должны отображаться символы как на изображении ниже. В противном случае необходимо проверять настройки для выявления проблем с соединением.

Configure IPSec VPN Parameters